Das Resilienz kritischer Einrichtungen-Gesetz: Notwendiger Schutz oder bürokratisches Übermaß?

Warum dieses Gesetz?

In einer zunehmend vernetzten Welt sind kritische Infrastrukturen zur Lebensader unserer Gesellschaft geworden. Stromnetze, Krankenhäuser, Wasserversorgung, Banken und Verkehrssysteme sind unverzichtbar für das Funktionieren von Wirtschaft und Gesellschaft. Doch genau diese Vernetzung macht sie verwundbar. Die Sabotage der Nord Stream-Pipelines, Cyberangriffe und die Auswirkungen des Klimawandels haben gezeigt: Der Schutz dieser Einrichtungen muss verstärkt werden.

Das österreichische Bundesministerium für Inneres hat daher einen Gesetzesentwurf vorgelegt, der die Widerstandsfähigkeit kritischer Einrichtungen systematisch stärken soll. Das Resilienz kritischer Einrichtungen-Gesetz (RKEG) setzt dabei eine EU-Richtlinie um und schafft einen umfassenden Rahmen für den Schutz lebenswichtiger Infrastrukturen.

Doch bei genauerer Betrachtung zeigt sich: Das Gesetz ist ambivalent. Es adressiert reale Bedrohungen, droht aber gleichzeitig in bürokratischem Overengineering zu ersticken. Dieser Artikel erklärt die Regelungen und analysiert kritisch, was fehlt und was über das Ziel hinausschießt.

Was sind kritische Einrichtungen?

Kritische Einrichtungen sind öffentliche oder private Organisationen, die mit ihrer Infrastruktur wesentliche Dienste für die Gesellschaft erbringen. Zu den betroffenen Sektoren gehören:

- Energie (Stromnetze, Umspannwerke)

- Verkehr (Schienennetze, Flughäfen)

- Gesundheit (Krankenhäuser, medizinische Einrichtungen)

- Wasser- und Abwasserversorgung

- Digitale Infrastruktur

- Bankwesen und Finanzmarktinfrastrukturen

- Öffentliche Verwaltung

- Weltraum (z.B. Satellitensysteme)

Das Problem der vagen Kriterien

Nicht jede Einrichtung in diesen Bereichen wird automatisch als kritisch eingestuft. Das Gesetz sieht ein Verfahren vor, bei dem der Bundesminister für Inneres nach bestimmten Kriterien ermittelt, welche Einrichtungen tatsächlich kritisch sind. Berücksichtigt werden sollen:

- Die Zahl der Nutzer des wesentlichen Dienstes

- Die Abhängigkeit anderer Sektoren von diesem Dienst

- Die möglichen Auswirkungen von Störungen

- Der Marktanteil der Einrichtung

- Das geografische Gebiet (einschließlich grenzüberschreitender Auswirkungen)

- Die Verfügbarkeit von Alternativen

Doch hier zeigt sich ein fundamentales Problem: Das Gesetz bleibt erschreckend vage, wenn es um konkrete Schwellenwerte geht. Ab wann ist eine Nutzerzahl „erheblich“? Ab welchem Marktanteil wird eine Einrichtung kritisch? Ein Krankenhaus weiß nicht, ob 10.000 oder 100.000 versorgte Patienten die Schwelle bedeuten. Ein Logistikunternehmen kann nicht abschätzen, ab welchem Marktanteil es erfasst wird.

Diese Unsicherheit ist nicht nur theoretisch problematisch: Unternehmen können nicht selbst einschätzen, ob sie betroffen sein werden. Dies erschwert die strategische Planung erheblich. Erst nach Bescheiderteilung durch das BMI wissen sie, dass sie als kritisch gelten. Bis dahin haben sie möglicherweise keine Vorbereitungen getroffen. Die Implementierung unter Zeitdruck ist dann teurer und fehleranfälliger.

Das BMI plant, zwischen 300 und 600 Einrichtungen als kritisch einzustufen. Das ist eine enorme Spannweite, die die Unsicherheit unterstreicht.

Was bedeutet Resilienz?

Resilienz ist mehr als nur Schutz. Es geht um die Fähigkeit einer Einrichtung, Sicherheitsvorfälle zu verhindern, sich davor zu schützen, darauf zu reagieren und sich schnell wieder zu erholen. Das Konzept umfasst:

- Prävention: Gefahren frühzeitig erkennen und vermeiden

- Schutz: Robuste Sicherheitsmaßnahmen implementieren

- Reaktion: Auf Vorfälle schnell und effektiv reagieren

- Wiederherstellung: Den Normalbetrieb möglichst rasch wiederherstellen

Die zentralen Maßnahmen des Gesetzes

1. Nationale Strategie und Risikoanalyse: Die Superbehörde BMI

Der Bundesminister für Inneres wird zur zentralen Koordinationsstelle. Er muss eine nationale Strategie entwickeln und regelmäßige Risikoanalysen durchführen. Dabei werden alle Bedrohungen betrachtet: von Naturkatastrophen über technisches Versagen bis hin zu gezielten Angriffen.

Doch die Machtkonzentration geht weit darüber hinaus. Das BMI:

- Erstellt die nationale Strategie

- Führt die Risikoanalyse durch

- Stuft Einrichtungen als kritisch ein

- Überwacht die Einhaltung der Pflichten

- Führt Inspektionen durch

- Erlässt Anordnungen

- Verhängt Strafen

Das BMI ist damit Spieler und Schiedsrichter zugleich. Besonders problematisch ist die Verfassungsbestimmung in § 4 Abs. 2, die dem BMI sogar Befugnisse gegenüber anderen Ministerien gibt. Dies durchbricht fundamentale Prinzipien der Gewaltenteilung innerhalb der Exekutive.

Es fehlt ein unabhängiges Kontrollgremium. Sinnvoller wäre ein interministerielles Gremium für strategische Entscheidungen oder eine unabhängige Aufsichtsbehörde nach dem Vorbild der Datenschutzbehörde gewesen. Auch eine parlamentarische Kontrolle wird nicht vorgesehen.

2. Ermittlung kritischer Einrichtungen: Der bürokratische Moloch

Das Gesetz legt fest, wie kritische Einrichtungen identifiziert werden. Wird eine Einrichtung als kritisch eingestuft, erhält sie einen entsprechenden Bescheid vom Innenministerium.

Hier entsteht das nächste Problem: Das BMI plant, für 300 bis 600 Einrichtungen förmliche Verwaltungsverfahren mit Bescheiden durchzuführen. Dafür sollen 40 zusätzliche Vollzeitäquivalente eingestellt werden. Das bedeutet durchschnittlich 7,5 bis 15 Einrichtungen pro Mitarbeiter.

Diese Personalausstattung reicht für eine qualitativ hochwertige Betreuung nicht aus. Entweder wird die Aufsicht oberflächlich oder es kommt zu massiven Verzögerungen. Der bürokratische Aufwand ist enorm und bindet Ressourcen, die für die eigentliche Resilienzarbeit fehlen.

Ein Registrierungsmodell statt aufwendiger Bescheidverfahren wäre praktikabler gewesen. Selbstdeklaration mit stichprobenartiger Kontrolle und ein risikobasierter Ansatz (intensive Prüfung nur bei Hochrisiko-Einrichtungen) hätten denselben Zweck mit deutlich weniger Bürokratie erfüllt.

3. Verpflichtungen für kritische Einrichtungen: Einheitsgröße für alle

Einrichtungen, die als kritisch eingestuft werden, müssen:

- Eigene Risikoanalysen durchführen

- Einen Resilienzplan erstellen und umsetzen

- Technische, organisatorische und sicherheitsbezogene Maßnahmen ergreifen

- Sicherheitsvorfälle unverzüglich melden

- Eine zentrale Kontaktstelle benennen

- Regelmäßige Audits durch qualifizierte Stellen durchführen lassen

Die Resilienzmaßnahmen müssen verhältnismäßig sein und folgende Bereiche abdecken:

- Physische Sicherheit (Zugangskontrollen, Videoüberwachung, Zäune)

- Personalsicherheit (Zuverlässigkeitsüberprüfungen für sensible Positionen)

- Cybersicherheit (Schutz von IT-Systemen)

- Lieferkettensicherheit (Überprüfung kritischer Zulieferer)

- Notfall- und Krisenmanagement

- Business Continuity Management

Das Problem: One Size Fits None

Das Gesetz behandelt einen multinationalen Energiekonzern genauso wie ein regionales Stadtwerk. Die Anforderungen sind identisch, obwohl die Ressourcen dramatisch unterschiedlich sind.

Kleine und mittlere kritische Einrichtungen werden überfordert. Die Erstellung professioneller Risikoanalysen kostet 15.000 bis 50.000 Euro. Resilienzmaßnahmen schlagen mit 50.000 bis 500.000 Euro zu Buche, je nach Ausgangslage. Ein Audit durch qualifizierte Stellen kostet 20.000 bis 80.000 Euro. Hinzu kommen interne Personalkosten von 0,5 bis 2 Vollzeitäquivalenten.

Diese Summen sind für große Unternehmen verkraftbar, für kleinere Betreiber aber existenziell belastend. Abgestufte Anforderungen je nach Größe und Kapazität fehlen komplett. Vereinfachte Verfahren, kostenlose Mustervorlagen und Tools vom BMI: Fehlanzeige. Auch gestaffelte Übergangsfristen nach Unternehmensgröße gibt es nicht.

Verhältnismäßigkeit als Leerformel

Das Gesetz betont ständig, dass Maßnahmen „verhältnismäßig“ sein müssen. Doch was ist verhältnismäßig? Diese Beurteilung bleibt weitgehend dem BMI und letztlich den Gerichten überlassen.

Unternehmen investieren möglicherweise zu viel aus Angst vor Strafen oder zu wenig aus Unkenntnis. Beide Extreme sind problematisch. Konkrete Leitlinien, was als verhältnismäßig gilt, branchenspezifische Mindeststandards oder Best-Practice-Kataloge fehlen. Klare Aussagen dazu, wann eine Maßnahme unverhältnismäßig ist, sucht man vergeblich.

Der gleichzeitige Maßnahmen-Overkill

Der Maßnahmenkatalog ist so umfassend, dass er bei konsequenter Umsetzung enorme Investitionen erfordert. Ein Betreiber soll gleichzeitig in physische Sicherheit, Cybersicherheit, Personalschutz, Lieferkettenmanagement, Notfallplanung und mehr investieren.

Dies überfordert insbesondere kleinere Einrichtungen. Eine Priorisierung nach Risikobewertung wäre sinnvoll gewesen. Ebenso eine Schritt-für-Schritt-Implementierung über mehrere Jahre statt Gleichzeitigkeit aller Anforderungen. Der Fokus sollte auf den wirklich kritischen Bereichen liegen statt nach dem Gießkannenprinzip zu verfahren.

4. Meldepflicht bei Sicherheitsvorfällen: 24 Stunden, die niemand hat

Kritische Einrichtungen müssen Sicherheitsvorfälle unverzüglich an den Bundesminister für Inneres melden. Dies umfasst:

- Erstmeldung: „Unverzüglich, längstens binnen 24 Stunden“ nach Bekanntwerden

- Zwischenbericht: Bei Bedarf während der Bewältigung

- Abschlussbericht: Spätestens zwei Monate nach dem Vorfall

Diese Informationen sollen anderen Einrichtungen helfen, sich gegen ähnliche Bedrohungen zu wappnen.

Die praxisferne 24-Stunden-Frist

In den kritischen ersten 24 Stunden eines schweren Vorfalls muss das gesamte Team an der Behebung arbeiten. Jede Minute zählt. Bei einem Cyberangriff auf ein Kraftwerk ist die Wiederherstellung der Stromversorgung die absolute Priorität. Bei einem Hackerangriff auf ein Krankenhaus geht es um Menschenleben.

Die Erstellung einer förmlichen Meldung bindet aber Ressourcen, die akut für die Krisenbewältigung gebraucht werden. Die starre 24-Stunden-Frist ignoriert die Realität schwerer Krisen. Gerade die wichtigsten Mitarbeiter, die die Meldung erstellen könnten, werden in der Krisenbewältigung dringend benötigt.

Praktikablere Lösung wären gestufte Meldepflichten gewesen: Kurze telefonische Erstinfo innerhalb von 24 Stunden. Ausführliche schriftliche Meldung nach Stabilisierung der Lage (z.B. 72 Stunden). Keine Sanktion bei verspäteter Meldung, wenn die Verzögerung der Vorfallsbewältigung diente. Doch das Gesetz kennt keine solche Flexibilität.

5. Zuverlässigkeitsüberprüfungen: Datenschutz vs. Sicherheit

Für Personen in besonders sensiblen Positionen können kritische Einrichtungen Zuverlässigkeitsüberprüfungen beim Bundesminister für Inneres beantragen. Dies betrifft Personen mit Zugang zu sicherheitskritischen Bereichen oder sensiblen Informationen.

Die Überprüfung umfasst:

- Abfrage polizeilicher Datenbanken

- Strafregisterauskünfte (inkl. europäisches ECRIS)

- Identitätsprüfung

- Weitere sicherheitsrelevante Informationen

Der dehnbare Begriff „sensible Position“

Wer genau gehört zu den sensiblen Positionen? Der Kraftwerksleiter sicher. Aber auch der Hausmeister mit Generalschlüssel? Die IT-Administratorin? Der Logistikkoordinator mit Systemzugang? Bei großen Einrichtungen könnten Hunderte Mitarbeiter betroffen sein.

Das Gesetz bleibt hier vage. Kritische Einrichtungen haben einen weiten Ermessensspielraum, welche Positionen sie als sensibel einstufen. Dies kann zu unterschiedlichen Praktiken und möglicherweise zu übermäßigen Überprüfungen führen.

Datenschutzrechtliche Bedenken

Die Eingriffe in die Privatsphäre sind erheblich. Jede Person muss zwar explizit einwilligen, aber faktisch ist dies oft eine Voraussetzung für die Beschäftigung oder Beförderung. Der Zwang zur „freiwilligen“ Einwilligung ist problematisch.

Das BMI erhält Zugriff auf hochsensible Personendaten und speichert diese. Die Zweckbindung ist zwar gegeben, aber die Datenmenge ist beträchtlich. Bei potenziell Tausenden Überprüfungen pro Jahr entsteht eine umfangreiche Datensammlung über Mitarbeiter kritischer Einrichtungen.

Strikte Begrenzung auf wirklich kritische Positionen mit klarer, enger Definition wäre angebracht. Ebenso kürzere Speicherfristen und stärkere Rechte der Betroffenen. Eine unabhängige Kontrolle der Datenverarbeitung durch die Datenschutzbehörde ist im Gesetz nicht vorgesehen.

6. Aufsicht und Kontrolle: Qualifizierte Stellen als neues Geschäftsmodell

Der Bundesminister für Inneres hat umfangreiche Aufsichtsbefugnisse:

- Vor-Ort-Inspektionen durchführen

- Unterlagen einsehen

- Auskünfte verlangen

- Bei Nichteinhaltung Maßnahmen anordnen

Kritische Einrichtungen müssen Audits durch „qualifizierte Stellen“ durchführen lassen. Diese Stellen müssen vom BMI zugelassen werden und strenge Anforderungen erfüllen:

- Selbst sicherheitsüberprüft sein

- Nur sicherheitsüberprüftes Personal einsetzen

- Umfangreiche Sicherheitsvorkehrungen erfüllen

- Über ein Qualitätssicherungssystem verfügen

Der neue regulierte Markt

Das Gesetz schafft einen neuen, hochregulierten Markt für Audits kritischer Einrichtungen. Die Zulassungsvoraussetzungen sind so hoch, dass aktuell kaum Unternehmen sie erfüllen können. Es wird dauern, bis ein funktionierender Markt entsteht.

Dies führt zu vorhersehbaren Problemen:

- Hohe Preise durch geringe Konkurrenz in der Anfangsphase

- Lange Wartezeiten bei wenigen Anbietern

- Abhängigkeit von wenigen zugelassenen Auditoren

- Potenzielle Interessenkonflikte (Auditoren wollen Folgeaufträge)

Fragwürdige Pflicht zur externen Auditierung

Besonders problematisch: Selbst große, hochprofessionelle Unternehmen mit eigenen Compliance-Abteilungen und internen Auditoren müssen externe Prüfer beauftragen. Ein multinationaler Energiekonzern mit jahrzehntelanger Erfahrung in Sicherheitsfragen wird wie ein kleiner Betreiber behandelt.

Die Möglichkeit der Selbstauditierung für große, professionelle Einrichtungen bei nachgewiesener Kompetenz wäre eine sinnvolle Differenzierung gewesen. Externe Audits könnten dann stichprobenartig oder bei begründetem Verdacht erfolgen. Stattdessen entsteht ein Zwang zur Beauftragung externer Dienstleister, der primär diesen nutzt.

7. Sanktionen bei Verstößen: Drakonische Strafen für bürokratische Versäumnisse

Das Gesetz sieht ein abgestuftes Sanktionsregime vor:

- Verwaltungsstrafen bis zu 100.000 Euro für schwere Verstöße

- Bei Stellen der öffentlichen Verwaltung: Veröffentlichung der Nichteinhaltung statt Geldstrafen

Das Problem der unverhältnismäßigen Höchststrafen

100.000 Euro pro Einzelverstoß ist eine drakonische Summe. Bei mehreren Verstößen kann die Gesamtsumme explodieren:

Beispielszenario: Eine Einrichtung meldet drei Sicherheitsvorfälle verspätet (3 x 100.000 Euro), vergisst die jährliche Aktualisierung des Resilienzplans (100.000 Euro) und benennt die Kontaktstelle nach personellem Wechsel nicht rechtzeitig (100.000 Euro). Theoretisch: 500.000 Euro Strafe.

Diese Strafen stehen in keinem Verhältnis zu bürokratischen Versäumnissen. Sie treffen gerade kleinere Betreiber existenzbedrohend. Ein regionales Stadtwerk kann durch solche Summen in ernsthafte finanzielle Schwierigkeiten geraten.

Das hohe Strafniveau kann zudem kontraproduktiv wirken. Statt offener Kommunikation und Lernkultur entsteht eine defensive Compliance-Mentalität. Einrichtungen könnten zögern, Vorfälle zu melden, aus Angst vor Sanktionen. Dies widerspricht dem eigentlichen Zweck des Gesetzes.

Abgestufte Sanktionen mit Verwarnungen für Erstverstoß wären angemessener. Höchststrafen sollten nur für vorsätzliche, schwere Verstöße gelten. Die Berücksichtigung der Unternehmensgröße bei der Strafbemessung fehlt. Ebenso die Möglichkeit zur Strafminderung bei Kooperation und rascher Behebung.

Der öffentliche Pranger für Behörden

Bei Nichteinhaltung durch öffentliche Stellen sieht das Gesetz die Veröffentlichung vor. Eine Veröffentlichung kann aber verheerende Reputationsschäden verursachen, die weit über die Schwere des Verstoßes hinausgehen. Bei kritischen Einrichtungen kann dies zudem das Vertrauen der Nutzer erschüttern und sie damit angreifbar machen.

Es fehlt die Verhältnismäßigkeitsprüfung im Einzelfall. Selbst bei kleinen formalen Verstößen droht der öffentliche Pranger. Dies kann von böswilligen Akteuren ausgenutzt werden, die gezielt veröffentlichte Schwachstellen angreifen. Die Veröffentlichung sollte nur bei schweren, vorsätzlichen Verstößen erfolgen.

Besondere Regelungen

Kritische Einrichtungen von europäischer Bedeutung

Einrichtungen, die wesentliche Dienste für mindestens sechs EU-Mitgliedstaaten erbringen, können als kritisch von besonderer europäischer Bedeutung eingestuft werden. Sie unterliegen zusätzlichen Anforderungen und müssen mit der Europäischen Kommission zusammenarbeiten.

Ausnahmen für bestimmte Sektoren – teilweise

Für Einrichtungen in den Sektoren digitale Infrastruktur, Bankwesen und Finanzmarktinfrastrukturen gelten teilweise Ausnahmen, da diese bereits durch andere EU-Vorschriften (wie die NIS-2-Richtlinie oder Finanzmarktregulierung) umfassend reguliert sind.

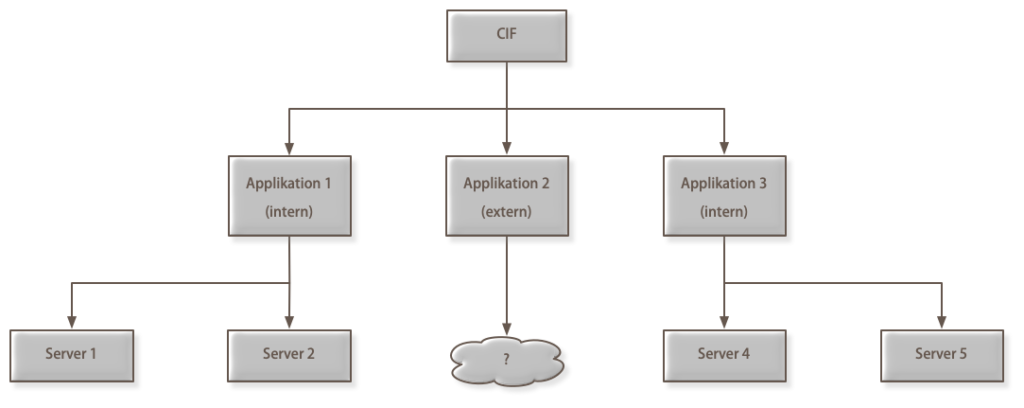

Dies ist ein Anfang, aber das Problem der Doppelregulierung ist damit nicht gelöst. Viele andere Einrichtungen unterliegen ebenfalls bereits bestehenden Regulierungsregimen: Krankenhäuser den Gesundheitsbehörden, Kraftwerke der Energie-Regulierung, Bahnbetreiber der Eisenbahnaufsicht.

Trotz dieser bestehenden Aufsichtsstrukturen schafft das RKEG eine parallele Regulierungsebene. Dieselben Informationen müssen für verschiedene Behörden aufbereitet werden. Dieselben Sicherheitskonzepte werden von unterschiedlichen Stellen geprüft. Eine systematische Koordination fehlt.

Grenzüberschreitende Zusammenarbeit – auf dem Papier

Der Bundesminister für Inneres fungiert als zentrale Anlaufstelle für die Zusammenarbeit mit anderen EU-Mitgliedstaaten. Dies ermögliche den Austausch von Informationen über grenzüberschreitende Risiken und Vorfälle.

Doch die praktische Ausgestaltung bleibt unklar. Viele kritische Infrastrukturen sind physisch grenzüberschreitend: das Stromnetz ist mit Deutschland, Tschechien, der Schweiz, Italien verbunden. Pipelines durchqueren mehrere Staaten. Schienenverkehr endet nicht an der Grenze.

Was fehlt:

- Bilaterale Abkommen mit Nachbarstaaten über koordinierte Sicherheitsmaßnahmen

- Gemeinsame Risikoanalysen für grenzüberschreitende Infrastrukturen

- Gegenseitige Anerkennung von Audits und Zertifikaten

- Gemeinsame Krisenübungen und Notfallpläne

- Klare Zuständigkeiten bei grenzüberschreitenden Vorfällen

Das Gesetz erwähnt internationale Zusammenarbeit, gestaltet sie aber nicht aus. Die reale Herausforderung grenzüberschreitender Infrastrukturen wird nicht adäquat adressiert.

Unterstützung oder nur Verpflichtungen?

Das Gesetz sieht vor, dass der Bundesminister für Inneres kritische Einrichtungen unterstützen soll:

- Bereitstellung von Informationen über Bedrohungen

- Schulungen und Sensibilisierungsmaßnahmen

- Leitlinien und Best Practices

- Unterstützung bei der Bewältigung von Sicherheitsvorfällen

Die Realität der Einbahnstraße

Diese Unterstützungsangebote klingen gut auf dem Papier. In der Praxis zeigt sich aber: Der Informationsfluss geht fast nur in eine Richtung – vom Unternehmen zur Behörde.

Kritische Einrichtungen müssen Informationen bereitstellen an:

- Das BMI (laufend und auf Anfrage)

- Bei grenzüberschreitenden Diensten: andere EU-Staaten

- Bei Vorfällen: betroffene Nutzer

- In Audits: qualifizierte Stellen

- Bei Zuverlässigkeitsüberprüfungen: umfangreiche Personaldetails

Die versprochene Unterstützung durch das BMI bleibt dagegen vage. Es gibt keine konkreten Verpflichtungen, keine Fristen, keine Qualitätsstandards. Die Formulierungen sind im Konjunktiv oder Passiv gehalten. Das BMI „soll“ unterstützen, „kann“ Informationen bereitstellen.

Die Informationslast ist zudem erheblich, insbesondere für Einrichtungen, die bereits anderen Meldepflichten unterliegen: NIS-2-Meldungen, Datenschutz-Vorfallsmeldungen, sektorspezifische Berichtspflichten. Die Konsolidierung dieser Meldungen wird nicht vorgesehen. Jede Behörde will ihre eigene Meldung in ihrem Format.

Kleinere Einrichtungen können auf „vereinfachte Anforderungen“ hoffen, wenn dies verhältnismäßig ist. Doch was das konkret bedeutet, bleibt offen. Es gibt keine Garantie, keine klaren Kriterien, keine verbindlichen Vereinfachungen.

Finanzielle Auswirkungen: Die Kosten der Resilienz

Die Rechnung des Bundes

Die Umsetzung des Gesetzes ist nicht kostenlos. Für die Jahre 2024 bis 2028 rechnet der Bund mit folgenden Nettokosten:

- 2024: 1,1 Millionen Euro

- 2025: 7,2 Millionen Euro

- 2026: 6,9 Millionen Euro

- 2027: 7,0 Millionen Euro

- 2028: 7,1 Millionen Euro

Diese Mittel fließen in den Aufbau der Behördenstrukturen (40 neue Mitarbeiter), die Durchführung von Risikoanalysen, IT-Systeme und die Unterstützung kritischer Einrichtungen.

Die realistische Rechnung für Unternehmen

Die Kostenschätzung für betroffene Unternehmen in der Wirkungsfolgenabschätzung ist erschreckend unrealistisch: „mindestens 2,5 Millionen Euro“ Gesamtbelastung pro Jahr. Diese Zahl kann nicht stimmen.

Realistische Kosten pro kritischer Einrichtung:

- Externe Risikoanalyse: 15.000-50.000 Euro

- Resilienzmaßnahmen: 50.000-500.000 Euro (stark abhängig von Ausgangslage und Größe)

- Audit durch qualifizierte Stelle: 20.000-80.000 Euro jährlich

- Interne Personalkosten: 0,5-2 Vollzeitäquivalente (50.000-150.000 Euro)

- Zuverlässigkeitsüberprüfungen: Variable Kosten je nach Mitarbeiteranzahl

- Laufende Kosten für Updates und Anpassungen

Durchschnittliche Initialkosten pro Einrichtung: 150.000-500.000 Euro Laufende Kosten pro Jahr: 100.000-300.000 Euro

Bei 400 Einrichtungen im Durchschnitt sind das:

- Initialkosten: 60-200 Millionen Euro

- Laufende Kosten: 40-120 Millionen Euro pro Jahr

Die tatsächliche Belastung liegt also um den Faktor 15 bis 50 höher als in der offiziellen Schätzung angegeben. Diese Verharmlosung der Kosten ist politisch motiviert, aber gefährlich. Unternehmen und Öffentlichkeit werden über die wahren finanziellen Auswirkungen getäuscht.

Fehlende finanzielle Unterstützung

Der Bund plant 7 Millionen Euro jährlich für sich selbst ein, bietet den betroffenen Einrichtungen aber keinerlei finanzielle Unterstützung. Was fehlt:

- Förderprogramme für die Implementierung von Resilienzmaßnahmen

- Zuschüsse für kleinere Betreiber

- Steuerliche Anreize für Investitionen in Sicherheit

- Ko-Finanzierung von Audits

Die öffentliche Hand fordert viel, gibt aber nichts zurück. Gerade kleinere kommunale Betreiber (Stadtwerke, Krankenhäuser) stehen vor erheblichen Finanzierungsproblemen. Diese Kosten werden letztlich auf die Verbraucher umgelegt oder gehen zulasten der Versorgungsqualität.

Verfassungsrechtliche Besonderheiten: Föderalismus vs. Zentralismus

Das Gesetz enthält Verfassungsbestimmungen, die es dem Bund ermöglichen, auch in Angelegenheiten tätig zu werden, die normalerweise in die Zuständigkeit der Länder fallen würden. Dies ist notwendig, da kritische Infrastrukturen nicht an Ländergrenzen haltmachen.

Die Kompetenzverschiebung ist massiv: Der Bund kann unmittelbar tätig werden, auch in Angelegenheiten der Länder. Dies durchbricht das föderale Prinzip in einem sensiblen Bereich.

Immerhin: Bestimmte Änderungen des Gesetzes, die Behörden der Länder betreffen, bedürfen der Zustimmung der Länder. Dies betrifft:

- Regelungen zu kritischen Einrichtungen im Sektor öffentliche Verwaltung

- Aufsichts- und Durchsetzungsmaßnahmen gegenüber Landesbehörden

- Das Sanktionsregime für öffentliche Stellen

Dies bietet einen gewissen Schutz vor übermäßiger Zentralisierung. Aber die grundsätzliche Machtverschiebung zum Bund bleibt bestehen.

Zeitplan und Inkrafttreten: Ambitioniert bis unrealistisch

Das Gesetz soll 2024 in Kraft treten. Es bedarf einer Zweidrittelmehrheit im Nationalrat sowie der Zustimmung des Bundesrates, da es Verfassungsbestimmungen enthält.

Nach Inkrafttreten haben kritische Einrichtungen Zeit, die neuen Anforderungen umzusetzen. Das Gesetz sieht Übergangsbestimmungen vor, um einen schrittweisen Aufbau der Resilienz zu ermöglichen.

Die Realität des Zeitdrucks

Der Zeitplan ist extrem ambitioniert bis unrealistisch:

Phase 1: Das BMI muss erst die 40 neuen Mitarbeiter rekrutieren und einarbeiten. In Zeiten des Fachkräftemangels kann dies Monate dauern.

Phase 2: Die IT-Systeme für Meldungen, Verwaltungsverfahren und Datenbanken müssen entwickelt werden. Budget: 500.000 Euro initial plus 125.000 Euro jährlich. Für ein System, das 300-600 Einrichtungen verwalten soll, ist das knapp.

Phase 3: Die nationale Strategie und Risikoanalyse müssen erstellt werden. Dies erfordert umfangreiche Recherchen, Konsultationen und Analysen.

Phase 4: Die Durchführungsverordnungen müssen erlassen werden. Sie legen konkret fest, was die vagen Gesetzesformulierungen bedeuten.

Phase 5: 300-600 Verwaltungsverfahren müssen durchgeführt werden. Mit 40 Mitarbeitern bedeutet das 7,5-15 Verfahren pro Person. Bei der Komplexität der Materie sind das mehrere Monate pro Verfahren.

Phase 6: Die betroffenen Einrichtungen müssen nach Bescheiderhalt ihre Maßnahmen umsetzen. Risikoanalysen, Resilienzpläne, Personalschulungen, Sicherheitsmaßnahmen, Audits – all das braucht Zeit.

In der Praxis wird es zu erheblichen Verzögerungen kommen. Einrichtungen schweben lange in Unsicherheit, ob sie betroffen sind. Wenn dann die Bescheide kommen, sind die faktischen Fristen zur Umsetzung kürzer als ursprünglich gedacht.

Zudem fehlen am Anfang qualifizierte Auditoren. Die wenigen Unternehmen, die die strengen Anforderungen erfüllen, werden von Aufträgen überschwemmt. Wartezeiten von Monaten sind wahrscheinlich. Die ersten Audits werden frühestens 2026 stattfinden können.

Ein realistischer Zeitplan hätte gestufte Inkrafttreten vorgesehen: Erst Aufbau der Behördenstrukturen, dann Identifikation der Einrichtungen in Wellen, dann schrittweise Umsetzung der Anforderungen nach Priorität. Stattdessen soll alles gleichzeitig passieren.

Was sonst noch fehlt

Unklare Haftungsfragen

Was passiert, wenn eine kritische Einrichtung alle Pflichten erfüllt hat, aber trotzdem ein schwerer Vorfall eintritt? Haftet sie dennoch? Bietet die Erfüllung der gesetzlichen Pflichten einen Haftungsschutz? Das Gesetz schweigt zu diesen zentralen Fragen.

Fehlende Innovationsanreize

Das Gesetz ist rein pflichtorientiert. Unternehmen, die über die Mindestanforderungen hinausgehen oder innovative Sicherheitslösungen entwickeln, werden nicht belohnt. Positive Anreize wie Fast-Track-Verfahren, öffentliche Auszeichnungen oder Forschungsförderung für Resilienztechnologien fehlen komplett.

Mangelhafte Koordination mit anderen Gesetzen

Die Ausnahmen für NIS-2-erfasste Unternehmen sind ein Anfang, aber die Überschneidungen mit anderen Regulierungen (Datenschutz, Arbeitsschutz, Umweltrecht, branchenspezifische Vorschriften) werden nicht systematisch adressiert. Viele Einrichtungen unterliegen bereits anderen Regulierungsregimen. Das RKEG schafft eine parallele Ebene, ohne zu koordinieren.

Unzureichende internationale Dimension

Viele kritische Infrastrukturen sind grenzüberschreitend: Stromnetze, Pipelines, Schienenverkehr. Die internationale Koordination wird zwar erwähnt, aber nicht systematisch ausgestaltet. Bilaterale Abkommen mit Nachbarstaaten, koordinierte Risikoanalysen für grenzüberschreitende Infrastrukturen und gegenseitige Anerkennung von Audits fehlen.

Fehlende Evaluierung und Sunset-Clause

Das Gesetz tritt in Kraft und bleibt dann einfach bestehen. Es gibt keine verpflichtende Evaluierung nach einer Erprobungsphase. Bei einem derart einschneidenden, neuen Regulierungsregime wäre eine umfassende Evaluierung nach 3-5 Jahren mit der Option zur Anpassung oder Abschaffung ineffektiver Teile angebracht.

Fazit: Ein Gesetz zwischen Notwendigkeit und Überforderung

Das RKEG ist ein ambivalentes Gesetz. Es adressiert reale Bedrohungen: Kritische Infrastrukturen müssen resilienter werden gegen Cyberangriffe, Sabotage, Naturkatastrophen und technisches Versagen. Ein koordinierter, gesamtstaatlicher Ansatz ist sinnvoll und notwendig.

Die Stärken des Gesetzes

- Systematischer Ansatz zur Risikoanalyse auf nationaler und betrieblicher Ebene

- Verpflichtung zu konkreten Resilienzmaßnahmen statt vager Empfehlungen

- Schaffung einer zentralen Koordinationsstelle für grenzüberschreitende Zusammenarbeit

- Meldepflichten, die einen Informationsaustausch über Bedrohungen ermöglichen

- Umsetzung der EU-Richtlinie schafft einheitlichen europäischen Standard

Die gravierenden Schwächen

Das Gesetz droht jedoch in bürokratischem Overengineering zu ersticken:

Machtkonzentration: Das BMI wird zur Superbehörde ohne unabhängige Kontrolle. Es ist Strategieplaner, Ermittler, Überwacher, Richter und Vollstrecker zugleich.

Fehlende Differenzierung: Große und kleine Einrichtungen werden gleich behandelt, obwohl ihre Ressourcen völlig unterschiedlich sind. Das überfordert kleinere Betreiber.

Bürokratischer Moloch: 300-600 förmliche Verwaltungsverfahren mit Bescheiden, betreut von 40 neuen Mitarbeitern. Das ist weder effizient noch zielführend.

Unrealistische Fristen: Die 24-Stunden-Meldefrist ignoriert die Realität schwerer Krisen. Wenn jede Minute zählt, ist eine förmliche Meldung kontraproduktiv.

Datenschutzprobleme: Umfangreiche Zuverlässigkeitsüberprüfungen ohne klare Grenzen, wer betroffen ist. Das BMI baut eine umfangreiche Datei über Mitarbeiter kritischer Einrichtungen auf.

Audit-Zwang: Selbst hochprofessionelle Unternehmen müssen externe Auditoren beauftragen. Dies schafft einen neuen regulierten Markt mit vorhersehbaren Problemen: hohe Preise, wenig Konkurrenz, Interessenkonflikte.

Drakonische Strafen: Bis zu 100.000 Euro pro Einzelverstoß, auch für bürokratische Versäumnisse. Dies schafft Angst statt Kooperation.

Finanzielle Realitätsverweigerung: Die Kosten werden massiv unterschätzt. Realistische Schätzung: 40-120 Millionen Euro jährlich für die Wirtschaft. Offizielle Schätzung: 2,5 Millionen Euro. Finanzielle Unterstützung: Null.

Vage Kernbegriffe: Was „verhältnismäßig“ ist, welche Schwellenwerte gelten, wer genau betroffen ist – das bleibt unklar. Rechtsunsicherheit ist vorprogrammiert.

Die fehlende Balance

Das Gesetz verliert die Balance zwischen notwendiger Regulierung und praxisnaher Umsetzbarkeit. Es fokussiert auf Aufsicht und Sanktion statt auf Unterstützung und Anreize. Es schafft Bürokratie statt Resilienz.

Die Gefahr ist real, dass aus einem sinnvollen Anliegen ein Monster wird, das die Ressourcen bindet, die für echte Resilienz benötigt werden. Kritische Einrichtungen werden Geld und Personal für Compliance, Audits und Dokumentation aufwenden müssen – Geld, das für tatsächliche Sicherheitsmaßnahmen fehlt.

Was jetzt geschehen muss

Im parlamentarischen Verfahren besteht noch die Chance zur Nachbesserung:

Sofort notwendig:

- Konkrete Schwellenwerte für die Einstufung festlegen

- Differenzierung nach Unternehmensgröße einführen

- Finanzielle Unterstützungsprogramme schaffen

- Die 24-Stunden-Meldefrist flexibilisieren

- Sanktionen auf vorsätzliche Verstöße begrenzen

- Ausnahmen für Selbstaudits großer professioneller Einrichtungen

Mittelfristig:

- Praxisnahe Durchführungsverordnungen mit echter Wirtschaftsbeteiligung

- Sanfter Start mit Übergangsfristen und Fokus auf Beratung

- Konsolidierung mit anderen Regulierungen

- Aufbau eines Dialogs auf Augenhöhe

Langfristig:

- Verpflichtende Evaluierung nach 3 Jahren

- Bereitschaft zur Korrektur ineffektiver Regelungen

- Shift von Sanktion zu Unterstützung

Das Urteil

Das RKEG ist ein notwendiges Gesetz zur falschen Zeit mit den falschen Mitteln. Die Bedrohungslage erfordert Handeln. Aber dieses Gesetz droht mehr Probleme zu schaffen als zu lösen. Es ist zu bürokratisch, zu starr, zu teuer und zu wenig durchdacht.

Ohne substanzielle Nachbesserungen wird es zum Lehrstück darüber, wie gut gemeinte Regulierung in ihr Gegenteil umschlägt: Statt Resilienz zu schaffen, bindet es die Kräfte, die für echte Widerstandsfähigkeit gebraucht werden.

Die Frage ist nicht, ob wir kritische Infrastrukturen besser schützen müssen. Die Frage ist, ob dieses Gesetz der richtige Weg ist. Die ehrliche Antwort lautet: Nein, nicht in dieser Form.